Este artículo se publicó hace 6 años.

CiberseguridadEl 'malware' para routers VPNFilter es bastante peor de los que pensábamos

La infección por la que el mismísimo FBI pidió a los dueños de routers de ciertas marcas a reiniciarlos, en un intento por mitigar sus efectos, está mucho más extendido de lo que parecía al principio. Y sus efectos potenciales son devastadores.

Madrid-

La amenaza de VPNFilter sigue creciendo. Si bien hace dos semanas se detectó este malware en más de 500.000 routers en 54 países, ahora un nuevo informe de Cisco Talos alerta de que la amenaza afecta a muchas más marcas y modelos de los que se pensaba al principio, y su potencial destructor es mayor: tiene la capacidad de robar datos e incluso inutilizar los dispositivos infectados.

Cisco Talos publicó por primera vez información sobre VPNFilter a finales de mayo. Ya entonces, el FBI hizo un llamamiento mundial para reiniciar una lista de modelos de routers y consiguió decomisar un servidor de comando y control del malware, pero la botnet resultante parece seguir activa.

Ahora, además, existen más datos sobre esta esta amenaza: afecta a más dispositivos de enrutamiento (routers) tanto domésticos como para pymes de lo que anteriormente se pensaba, de marcas como Linksys, MikroTik, NETGEAR y TP-Link, así como dispositivos NAS de QNAP.

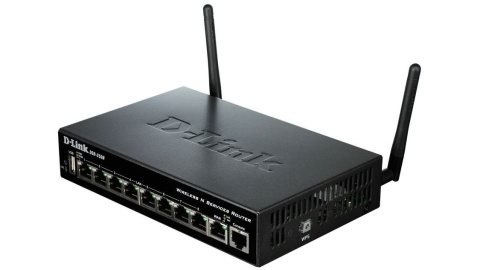

La lista de routers afectados ha aumentado significativamente desde que se informó por primera vez de esta infección, y ahora incluye dispositivos de ASUS, D-Link, Huawei, Ubiquiti, UPVEL y ZTE.

"En los días transcurridos desde que publicamos nuestros hallazgos, hemos visto que VPNFilter apunta a más marcas y modelos de dispositivos de lo que inicialmente se pensaba, y tiene capacidades adicionales", informa Cisco Talos en su post oficial.

Esas capacidades adicionales descubiertas de VPNFilter incluyen eludir el cifrado SSL —por lo tanto, robar datos confidenciales— inyectar contenido malicioso en el tráfico web normal e infectar a otros dispositivos en la red.

Inquietantes capacidades

Inicialmente se pensaba que este poderoso malware tenía principalmente capacidades ofensivas, como ataques de enrutamiento en Internet, tal y como comenta ", comenta Craig Williams, responsable de Talos, en declaraciones a ArsTechnica, que añade: "Parece que [los atacantes] han evolucionado y ahora no sólo les permite hacer eso, sino que pueden manipular todo lo que pasa a través del dispositivo comprometido”.

Es decir, Williams sostiene que es posible, por ejemplo, modificar el saldo de una cuenta bancaria para que, por un lado, el usuario lo vea todo normal y, por otra, al mismo tiempo se esté desviando dinero y, potencialmente, claves PGP "y cosas por el estilo". "Pueden manipular todo lo que entra y sale del dispositivo", apunta este experto.

Otra mala noticia: no hay una manera fácil de saber si un router está infectado con VPNFilter, al menos a nivel usuario medio. Por eso, la mejor manera de afrontar este problema es asumir, si tienes un router de las marcas y modelos afectados, que probablemente está infectado.

Según Cisco Talos, el malware está principalmente activo en Ucrania, lo que ha disparado las sospechas sobre la posible participación rusa en esta "acción cibernética maliciosa".

El problema es que, aunque esté afectando a Ucrania sobre todo, nadie está completamente a salvo de VPNFilter. Su comportamiento es impredecible, recuerdan en Mashable, y cualquier persona con un dispositivo afectado debe tomar medidas para protegerse.

Empresas de seguridad informática como Symantec recomienda reiniciar inmediatamente el router si es uno de los que incluye la lista, que es bastante larga, y actualizar el firmware (el sistema operativo que hace funcionar el aparato) inmediatamente a continuación. O bien realizar un 'reseteado' del dispositivo y dejarlo con la configuración de fábrica.

Además, conviene aprovechar para cambiar las contraseñas predeterminadas y desactivar la administración remota, si es posible. Pese a estas medidas, no obstante, el router seguirá siendo vulnerable hasta que pueda desarrollarse un parche que evite la infección.

Asus:

RT-AC66U

RT-N10

RT-N10E

RT-N10U

RT-N56U

RT-N66U

D-Link:

DES-1210-08P

DIR-300

DIR-300A

DSR-250N

DSR-500N

DSR-1000

DSR-1000N

Huawei:

HG8245

Linksys Devices:

E1200

E2500

E3000

E3200

E4200

RV082

WRVS4400N

Mikrotik Devices:

CCR1009

CCR1016

CCR1036

CCR1072

CRS109

CRS112

CRS125

RB411

RB450

RB750

RB911

RB921

RB941

RB951

RB952

RB960

RB962

RB1100

RB1200

RB2011

RB3011

RB Groove

RB Omnitik

STX5

Netgear:

DG834

DGN1000

DGN2200

DGN3500

FVS318N

MBRN3000

R6400

R7000

R8000

WNR1000

WNR2000

WNR2200

WNR4000

WNDR3700

WNDR4000

WNDR4300

WNDR4300-TN

UTM50

QNAP:

TS251

TS439 Pro

Otros dispositivos que incluyan software QTS

TP-Link:

R600VPN

TL-WR741ND

TL-WR841N

Ubiquiti:

NSM2

PBE M5

Upvel

ZTE:

ZXHN H108N

Comentarios de nuestros suscriptores/as

¿Quieres comentar?Para ver los comentarios de nuestros suscriptores y suscriptoras, primero tienes que iniciar sesión o registrarte.